有效的網路安全管理對所有組織都至關重要。目前有許多標準和指南可供組織參考,以推動其發展。本文將介紹在為您自己的 ICS(工業控制系統)建置網路安全管理系統時,基於明確定義的框架和標準的具體行動項目。在網路建置中採用縱深防禦方法,並選擇來自值得信賴的供應商的安全設計解決方案,將有助於簡化 ICS 網路安全決策流程。

網路安全管理系統的關鍵要素

為了理解網路安全管理系統 (CSMS) 的關鍵要素,我們可以深入研究 IEC 62443 系列標準,該系列標準是定義明確的行業標準之一,它為保護工業控制系統 (ICS) 的安全提供了一種全面也廣泛的方法。儘管這些標準為資產所有者、供應鏈經理和產品開發團隊在不斷擴展的現場應用中提供了豐富的信息,但要從中提煉出構建自身 ICS 網路安全管理系統的具體行動方案卻並非易事。本文,我們將介紹 IEC 62443 標準所提出的 CSMS 開發流程中的主要要素。

| |

IEC 62443 標準提出的關鍵要素 |

行動事項 |

| 1 |

啟動 CSMS 計劃 |

提供取得管理層支持所需的資訊 |

| 2 |

進階風險評估 |

識別並評估風險優先級 |

| 3 |

細部風險評估 |

對漏洞進行詳細的技術評估 |

| 4 |

建立資安政策、組織與意識 |

建立資安政策、相關的組織並提高員工安全意識 |

| 5 |

選擇並實施對策 |

降低組織面臨的風險 |

| 6 |

維護 CSMS 計畫 |

確保網路安全管理系統 (CSMS) 持續有效並支援組織目標 |

表 1:IEC 62443 標準提出的關鍵要素。

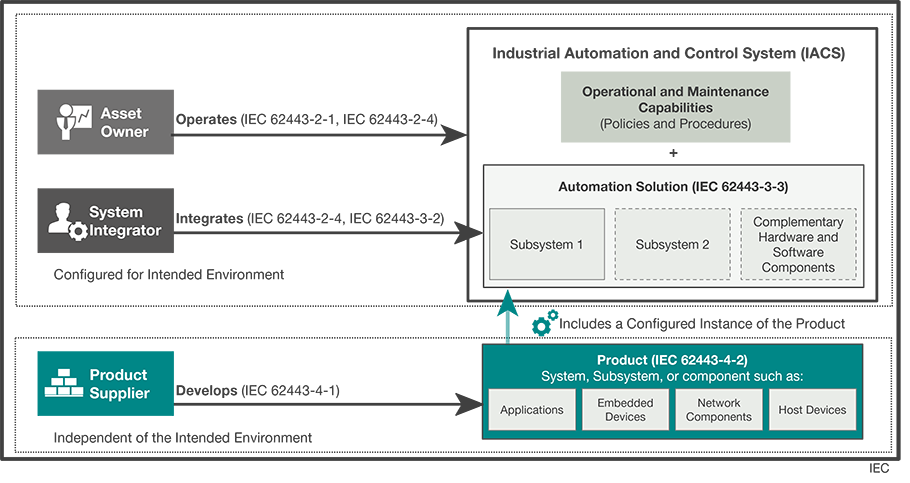

正如 IEC 62443 標準(圖 1)所建議的,資產所有者、系統整合商和產品供應商在整個網路安全管理系統中扮演關鍵角色。具體而言,IEC 62443 標準建議資產所有者根據公司的風險偏好,分析、應對、監控並提升網路安全管理系統抵禦風險的能力。此外,IEC 62443 標準建議在整個產品生命週期內進行安全開發,以維持解決方案提供者或系統整合商提供的產品和系統的安全水準達到可接受的水準。

圖 1:產品生命週期範圍範例。

圖 1:產品生命週期範圍範例。

上述框架中提到的兩個原則鼓勵您採取以下具體行動:

- 採用縱深防禦方法建構網路。

- 選擇提供安全設計解決方案的供應商,這些解決方案包括售後服務和完善的安全回應流程。

遵循這兩個原則將有助於您保護設備免受安全漏洞的侵害,並更好地管理安全風險。

建構縱深防禦網路

工業控制系統 (ICS) 中最常見的安全漏洞之一是使用扁平網路,這種網路允許網路上的所有設備相互通信,即使這種通訊並非必要。扁平網路架構會導致對網路資訊的控制不足,並加劇威脅傳播和通訊品質下降。

借鑒於軍事策略,資產所有者可以在建立網路時採用縱深防禦方法。在軍事領域,縱深防禦是指實施多層級的保護,以防止入侵者進一步入侵。同樣地,縱深防禦網路被劃分為多個區域和管道,每個區域和管道根據相關風險分配不同的安全等級。

評估安全級別

縱深防禦策略的一個重要組成部分是考慮針對區域和內部產品的對策。因此,IEC 62443 標準引入了安全等級的概念,可應用於區域、管道、通道和產品。安全等級 (SL) 的定義方式是研究特定設備,然後根據其在系統中的位置確定其應具有的安全等級。安全等級可分為 1 至 4 四個不同的等級(儘管標準中也提到了一個很少使用的「開放」等級 0):

- 安全等級 1 (SL1) 表示偶而暴露。

- 安全等級 2 (SL2) 表示使用少量資源的故意攻擊。

- 安全等級 3 (SL3) 表示使用中等資源的故意攻擊。

- 安全等級 4 (SL4) 表示使用大量資源的故意攻擊。

平衡風險與成本

一旦確定了區域所需的安全等級 (SL),就需要分析區域內的設備是否能夠達到相應的安全等級。如果不能,則需要規劃哪些對策有助於達到所需的安全等級。這些對策可以是技術性的(例如防火牆)、管理性的(即政策和程序)或物理性的(例如上鎖的門)。

需要注意的是,並非每個區域、管道或設備都需要 4 級安全等級。資產所有者或系統整合商需要進行詳細的風險分析,以確定其係統中每個區域和管道的適當風險等級。換句話說,資產所有者和系統整合商需要考慮風險和成本之間的內在平衡。

選擇強化組件

安全等級的概念也適用於建置系統的元件。事實上,IEC 62443-4-2 標準具體定義了四類組件的安全要求:

- 軟體應用程式

- 嵌入式設備

- 主機設備

- 網路設備

對於每種類型的元件,IEC 62443-4-2 標準也定義了七個基本要求:

- 身分識別和身分驗證控制

- 使用控制

- 系統完整性

- 資料機密性

- 受限資料流

- 及時響應事件

- 資源可用性

幸運的是,有多家實驗室(例如 Bureau Veritas 和 ISA Secure)可以對產品進行認證,確保其符合 IEC 62443-4-2 的要求。這些實驗室可以簡化資產所有者的選擇流程。您只需確定所需的安全級別,然後選擇符合該要求的認證產品即可。

這種組件級安全保障(也稱為強化)作為縱深防禦策略的一部分,為系統增加了另一層保護。

選擇提供售後支援的、設計安全可靠的供應商

除了選擇安全強化的設備外,資產所有者還需要密切注意供應鏈管理實務。事實上,售後支援和漏洞回應與設備的設計和製造同樣重要。這是因為建構網路安全管理系統所需的元件通常來自不同的供應商。如果某個供應商的設備受到威脅,那麼該設備甚至整個系統都可能受到影響。因此,除了設備級安全性之外,您還需要選擇能夠在整個產品生命週期中提供安全保障的供應商,包括支援、品質控制、效能驗證和漏洞回應等各個面向。

換句話說,整個產品生命週期都需要設計安全可靠。 IEC 62443 標準甚至專門設立了一個子章節 IEC 62443-4-1,以明確規定在整個產品生命週期(即設備的製造、維護和停產)中確保「設計安全可靠」的要求。這些要求通常與修補程式管理、策略、規程以及已知漏洞的安全通訊所需的支援相關。與產品認證的 IEC 62443-4-2 標準類似,可以證明解決方案提供者遵循良好的安全管理實踐,並遵守 IEC 62443-4-1 標準中的具體標準,從而簡化資產所有者的決策流程。

此外,選擇值得信賴的供應商,採取主動措施保護其產品免受安全漏洞的影響,並透過專門的回應團隊(例如 Moxa 的網路安全回應團隊 (CSRT))幫助其客戶管理這些風險,也有助於確保您的供應鏈即使在出現新的漏洞和威脅時也能受到保護。

結語

保障全球關鍵基礎設施正常運作的工業控制系統是一項艱鉅的任務。儘管目前已有許多指南和標準可用於開發全面的工業網路安全管理系統,但資產所有者、系統整合商和產品供應商在建立自身系統和應用程式時仍需攜手合作。採用縱深防禦的網路建置方法,並選擇能夠主動回應漏洞的安全設計供應商,有助於簡化建置自身網路安全管理系統的固有複雜性。

要了解本文討論的 IEC 62443 標準的更多資訊以及如何採用這些標準的實用建議,請下載我們的白皮書。