工業控制系統正面臨各式攻擊

關鍵基礎設施和工業網路在彼此隔離的「自動化孤島」中運作的情形已不復見。今天,隨著 IT 和 OT 網路的互連程度不斷提高,幾乎所有關鍵網路或製造環境都面臨著網路安全風險。2018 年 8 月,全球最大的半導體製造商台積電(TSMC)遭遇勒索軟體攻擊,因而被迫關閉生產線,在短短 45 小時內損失了近 8600 萬美元。2019 年 3 月,全球最大的鋁材製造商 Hydro Norsk 也成為專業勒索軟體的攻擊目標,在一周時間內損失約 3500 萬美元。

顯然,網路連接數量越多,遭遇網路威脅的風險就越大。過去 10 年間,運營技術(OT)和工業控制系統(ICS)發生的網路安全事件暴增,這是過去無法想像的。

| 年 |

重大 ICS 安全事件 |

攻擊目標/產業/地區 |

| 2010 |

Stuxnet |

PLC(伊朗核電站) |

| 2011 |

Duqu |

電腦/伺服器(多國公用事業) |

| 2012 |

Disttrack/Shamoon |

電腦/伺服器(沙烏地阿拉伯石油公司) |

| 2014 |

Sandworm |

SCADA/HMI(多個國家的工廠) |

| 2015 |

BlackEnergy/KillDisk |

HMI/串列設備(烏克蘭電網) |

| 2016 |

Industroyer |

斷路器(烏克蘭變電站) |

| 2017 |

Dragonfly |

電腦/伺服器(美國/歐盟公用事業) |

| 2018 |

WannaCry |

電腦/伺服器(亞洲工廠機器) |

| 2019 |

LockerGoga |

電腦/伺服器(挪威鋁材製造商) |

| 2019 |

DTrack |

電腦/伺服器(印度核電站) |

表:過去 10 年間的主要網路安全事件1。

攻擊戰場

如果我們仔細觀察,就會發現有兩種類型的產業極易成為攻擊目標:關鍵製造和關鍵基礎設施。

關鍵製造包括台積電和 Hydro Norsk 在內的大型企業,在全球供應鏈中都擁有舉足輕重的地位。網路攻擊對關鍵製造業的侵襲,使得企業利潤嚴重縮水。事實上,攻擊者只要按一下滑鼠或鍵盤,就可以讓全球供應鏈陷入癱瘓。

關鍵基礎設施這類企業包括國家級電力、自來水和交通運輸業等公用事業。如果一個國家的基礎設施因遭受網路攻擊而停止運轉,那麼全國人民的生活和環境都將受到重大的破壞性影響。例如,2016 年烏克蘭一家變電站遭受網路攻擊,在隆冬時節,有超過 20 萬人蒙受長達 6 小時的斷電狀態。

從各個不同層面解決問題

當 OT/ICS 網路開始受到網路威脅時,下一個問題是:我們如何保護關鍵基礎設施和製造系統,以免遭受日益嚴重的網路攻擊?這個問題不會有一勞永逸的答案。相反的,公用和民營企業中的每一分子,都必須誓言保護網路安全的各個層面,這是一個長期的承諾。

以下將探討公用和民營企業可用於保護工業網路的 6 個方法。

政府部門大力推動

近年來,各國政府均致力於改善 OT/ICS 網路安全性。

- 美國政府於 2018 年成立了網路安全及基礎設施安全局,以協調保護國家重要基礎設施和重要資源的工作2。

- 2018 年,加州立法機構通過了一項名為 SB-327 的新法案,要求 IoT 設備製造商必須提供適當的安全防護功能,以保護用戶隱私,並保護儲存在他們設備中的用戶資料3。

- 歐盟委員會於 2018 年通過了《網路安全法》,以強化歐盟的網路和資訊安全機構(ENISA)的網路保護能力4。

- 2019 年,中國政府發布了新版的等級保護制度(MLPS 2.0),將網路安全法的監管範圍從傳統的資訊系統,擴展到關鍵資訊系統、工業控制系統和物聯網。

民營企業的驅動因素

民營企業雖然彼此間存在著競爭關係,但其 OT 使用者和解決方案供應商也紛紛籌組了各種協會和聯盟,以開發更實用的安全防護最佳實作。

- 國際自動化協會(ISA)於 2019 年發起成立全球網路安全聯盟(GCA),以討論如何在 IT/OT 融合趨勢下解決網路威脅問題5。

- 同樣於 2019 年,多家國際企業共同發起成立營運技術網路安全聯盟(OTCSA),以便為 OT 提供完整的網路安全指南。聯盟成員包括 ABB 和 Wärtsilä 等 OT 營運商,以及 Check Point、Microsoft 和 Qualys IT/OT 等解決方案供應商6。

開放標準和準則

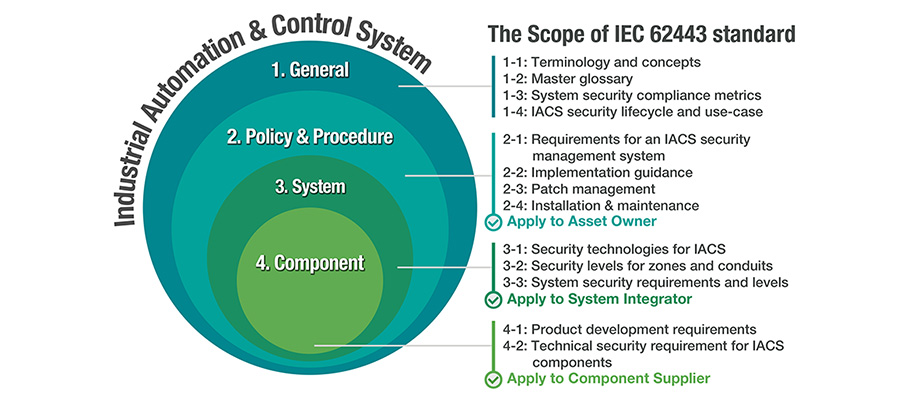

直到最近,解決方案供應商才開始針對 IEC 62443 標準,制定控制系統元件的安保護全功能。這些標準提供一個靈活的框架,以修補工業自動化控制系統中目前和未來的網路安全漏洞。

此外,工業互聯網產業聯盟(IIC)發布了《工業互聯網安全框架(IISF)報告》,其中匯集了全球超過 25 家公司和學術機構的研究成果,為各個產業提供深入的指導方針7。

網路安全是確保 OT/ICS 未來發展的要素

近年來,關鍵基礎設施和關鍵製造業遭遇了層出不窮的網路安全事件,促使業者共同合作並互相結盟,以確保產業目前和未來的安全。畢竟,如果我們不能解決 OT/ICS 網路的網路安全問題,再多的 AI 或大數據,都無助於實現數位轉型的美好願景。世界各國政府和民營解決方案供應商,都已意識到這個問題的迫切性,並誓言共同努力推動整個 OT/ICS 產業的網路安全發展進程。想要將網路安全融入 OT/ICS 的 DNA,所要做的不僅只是在工業網路中採用新的應用軟體或機器;而是應該將網路安全推展到各個組織的各個層面。

如欲深入了解政府和民營企業如何保護工業網路,請下載白皮書。

1 如需更多資訊,請下載 Moxa 白皮書:《工業網路網路安全:揭穿迷思並採用最佳實作》

2 https://www.us-cert.gov/about-us

3 https://leginfo.legislature.ca.gov/faces/billTextClient.xhtml?bill_id=201720180SB327

4 https://ec.europa.eu/digital-single-market/en/news/cybersecurity-act-strengthens-europescybersecurity

5 https://isaautomation.isa.org/cybersecurity-alliance/

6 https://otcsalliance.org/

7 https://www.iiconsortium.org/IISF.htm