整合 IT/OT 系統已成為工業經營者提升效能、鞏固競爭優勢的關鍵策略。然而,隨著 IT/OT 融合加深,安全風險也隨之升高,特別是在現場設備連網的狀況下。工業系統之所以容易遭受網路攻擊,主要原因在於:使用不安全的舊型設備(例如套用不安全的預設設定或採用過時的通訊協定)、現場設備可視性不足,以及未將 OT 網路區隔。在此情況下,全面提升網路韌性,對工業組織而言至關重要,以便有效減輕安全風險,才能充分發揮 IT/OT 融合所帶來的效益。請閱讀本文,深入了解如何在融合的 IT/OT 系統中提升網路安全性。

意識到網路安全的重要性後,各國政府開始實施更嚴格的法規,以防堵針對關鍵基礎設施發動的網路攻擊。這些法規強制要求工業組織採取網路安全防護措施,以減輕單一資安事件對國家安全造成的影響。例如,歐盟的 NIS2 指令要求關鍵基礎設施與重要服務的營運單位,必須採取適當的安全防護措施,當發生資安事件時,需向主管機關通報1。美國的《關鍵基礎設施網路安全事件通報法案》(CIRCIA)則要求關鍵基礎設施單位,必須向網路安全暨基礎設施安全局(CISA)通報重大網路安全事件及勒索軟體付款紀錄2。藉由增強網路韌性,工業經營者可確保 IT/OT 系統整合的安全性,同時協助組織適應變動環境並遵守政府法規。

增強網路韌性的 3 個考量

當面對突如其來的網路中斷時,能夠迅速應變、快速復原,同時維護日常營運與品牌形象,正是企業韌性最具體的表現。為了強化企業韌性,建立堅實的網路韌性至關重要,如此方能在遭受網路攻擊後迅速恢復正常運作。人員、政策和技術,都是影響網路韌性的要素。從網路規劃的角度來看,請考慮以下三點,以增強企業的網路韌性。

考量 1:盡可能縮小攻擊面

縮小工業網路的攻擊面,是減少系統停機時間並加快威脅回復速度的關鍵。藉由將安全漏洞局限在少數設備中,企業可更有效地保護系統安全。「縱深防禦(Defense-in-Depth)」是實現此目標的常用策略。為了有效實施此策略,我們建議採用遵循「安全始於設計(secure-by-design)」準則的網路設備,並建立分層式網路防禦架構。工業經營者應選擇符合網路安全標準(如 IEC 62443 與 NIST CSF)的網路設備。這些標準為關鍵資產、系統與設備提供基本的安全指引,讓資產擁有者能在穩固的基礎上建立安全網路架構。

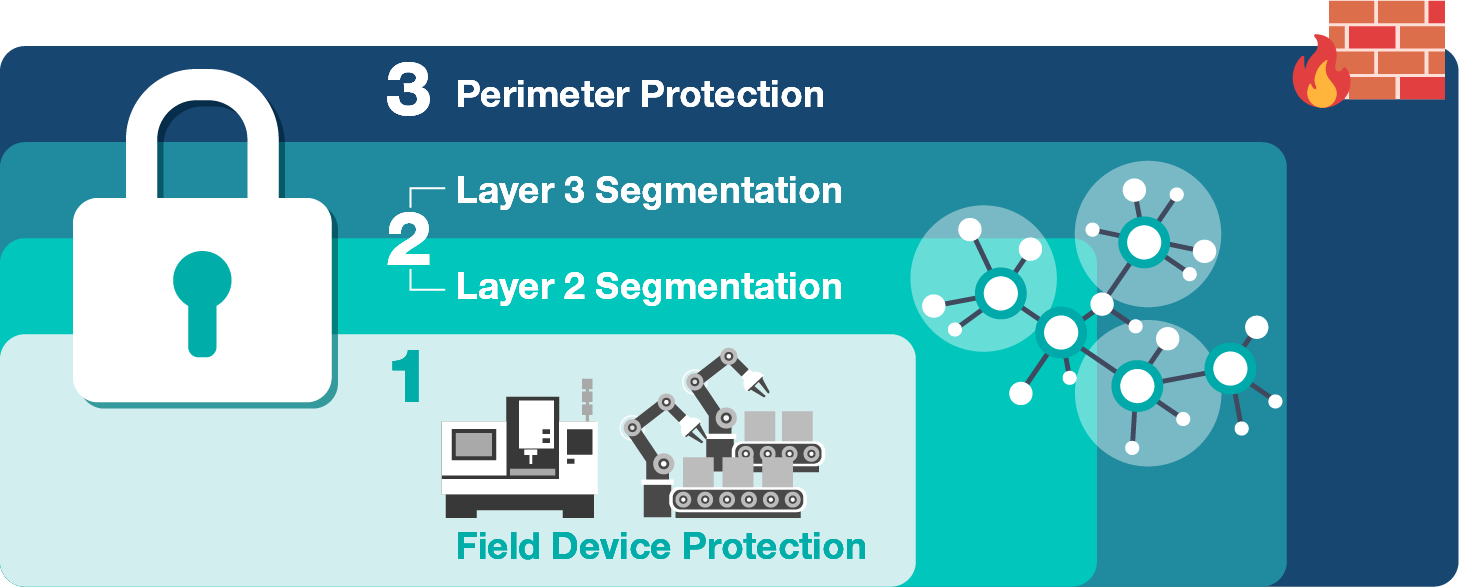

建置多層式網路防護機制固然有不少好處,但許多工業組織卻因預算受限,難以全面採用這樣的防護策略。我們建議透過以下三個簡單步驟,快速實施工業網路的分層式保護方案。

-

現場設備防護:未受到妥善保護的網路關鍵資產,很容易成為駭客攻擊的目標。在關鍵資產前端部署工業入侵防禦系統(IPS),可有效即時地阻擋已知的惡意攻擊行為。此外,這些 IPS 設備還可為無法更新修補程式的舊設備提供虛擬修補功能,以增強現場設備的安全性。

-

Layer 2 和 Layer 3 網路區隔:將網路劃分為多個較小的設備群組,對每個群組實施存取控制,以減輕遭遇未經授權存取的風險。您可透過 VLAN 和子網路劃分功能,管理各個群組的網路存取和流量,確保可信賴的通訊。

-

邊界防護:IT/OT 融合使得原本隔離的工業網路不再封閉。因此,保護不同網路之間的邊界顯得格外重要。在網路邊界部署工業防火牆,有助於在 LAN 和 WAN、OT 和 IT 網路之間,建立安全的網路區隔。工業防火牆可依據您的安全需求與網路規模,對工業網路中的應用進行微區隔,以強化整體防護效果。

只要遵循這三個步驟,您可輕鬆實現分層式網路安全防護。如果您的工業應用暴露的攻擊面較大,您可進一步採取其他安全措施。例如,透過 VPN 建立安全的遠端存取通道,當工程師使用工業應用程式從遠端存取現場設備時,有效降低潛在的攻擊風險。

考量 2:加速偵測安全事件

駭客無時無刻都在想辦法繞過您的分層式防禦,要阻擋每一次攻擊並不容易。因此,網管人員必須能全面洞察整體網路,從網路設備狀態到網路流量都需一目了然。為了快速發現安全漏洞,您需採用能夠視覺化網路狀態、監控網路設備與流量,且即時警吿異常狀況的網路管理工具。

您也可在關鍵資產前端部署其他進階的網路安全解決方案,例如入侵偵測系統(IDS),以及早發現異常狀況。它們可偵測異常活動並即時通知網管人員,但不會干擾網路的正常運作。如此一來,網路可不間斷地運作,而且只需一名網管人員,便可判斷是否有任何異常活動急需處理。

考量 3:在遭受攻擊後迅速恢復運作

NIS2 指令已將營運永續性列為關鍵的網路安全風險管理措施3。遭受攻擊時,當務之急是減輕損失並維持運作。為了快速抵禦網路攻擊並恢復運作,您需建立事件通報與復原規劃的機制。定期備份網路設備的配置也很重要,這是提高攻擊後復原效率、減少重新配置工作的關鍵。此外,您須持續監控網路安全事件,經常為所有網路設備進行安全更新,以防止類似攻擊再次發生。有些網路管理工具可集中備份配置、大規模部署韌體,亦可建立可監控網路安全事件的儀表板,讓網管人員能大幅縮短網路復原時間。審慎選擇合適的工具,有助於大幅縮短復原時間,讓網路迅速恢復運作。

Moxa 安全網路解決方案助力強化網路韌性

工業組織必須部署安全的工業網路,以增強其網路韌性。然而,對 OT 操作人員而言,在不影響既有運作的前提下,簡化安全網路的部署,乃重中之重。Moxa 提供全方位的安全網路解決方案,可強化工業網路安全性,以確保前瞻效能和工業可靠度。Moxa 是少數率先取得 IEC 62443-4-1 認證的領導廠商之一,證明我們的安全開發生命週期(SDL)符合國際標準。此外,我們的多項網路產品也通過 IEC 62443-4-2 認證,進一步鞏固我們在全球工業安全領域的卓越地位。我們的成功案例,充分展現我們協助客戶提升網路設備安全性的決心。

為強化網路安全性,Moxa 乙太網路交換器具備多項安全功能,且通過 IEC 62443-4-2 SL2 認證,可全面保護設備和網路。Moxa 安全路由器和工業防火牆整合了 IPS、IDS、DPI、VPN 等進階安全防護功能,方便您打造分層式網路安全系統,讓您的關鍵資產、網路基礎設施和網路邊界,獲得最完整的保護。藉由將網路狀態視覺化,我們的管理軟體可清楚顯示設備狀態、即時發送異常警示,亦支援儀表板功能,以追蹤安全事件。

請瀏覽 Moxa 網站,深入了解我們的安全網路解決方案。

1 NIS2 指令:網路與資訊系統安全的新規範

2 2022 年《關鍵基礎設施網路安全事件通報法案》(CIRCIA)

3 歐洲議會與理事會指令(EU)第 2022/2555 號(2022 年 12 月 14 日)