保護營運技術(OT)網路並提高網路耐用性,是增強營運韌性(operational resilience)的關鍵,因為針對 OT 網路提供的安全防護,仍遠遠落後於資訊技術(IT)的網路安全。本文將解釋造成這種落差的原因、不同產業的落差程度,並概述 OT 業者可採取的 4 個步驟,以保護 OT 網路免於遭受網路攻擊,並增強營運韌性。

新機會帶來新威脅

近來,OT 網路開始採用新的 IT 技術和 Internet 連接,以便透過嶄新的方式提高生產力和效率。將 OT 網路連上 Internet,雖然帶來了新的可能性,但新的威脅也伴隨而來。

在 COVID-19 疫情肆虐期間,越來越多人開始採取遠端工作,因此企業必須建立更多的遠端連線,方便員工連上企業網路和生產網路。雖然這些遠端連接確實讓員工能夠在家中工作,不幸的是,它們也為新的網路威脅打開了大門。

IT 網路通常受到精密網路安全技術的保護;相較之下,OT 網路中仍然有許多舊式設備,而且網路防護能力很低。造成這種情形的主要原因是,OT 系統很複雜,很難有效地部署網路安全措施。此外,OT 網路的生命週期通常很長,而傳統設備並不會定期更新網路安全功能。不僅如此,OT 協定通常未經加密,也缺乏認證機制。此外,駭客越來越熟悉 OT 協定、網路和設備,要入侵 PLC、HMI 和 SCADA 系統變得易如反掌。

IT 和 OT 的網路安全落差

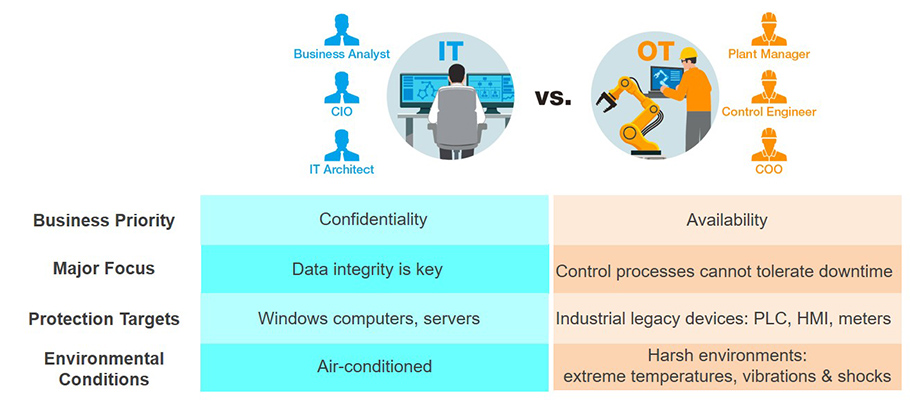

IT 和 OT 網路安全成熟度之所以會有這麼大的落差,是因為兩者各有不同的業務優先順序。

企業 IT 網路將機密性列為優先考量,並非常重視資料完整性。IT 資產包括位於溫控辦公室環境中的電腦和伺服器,它們很容易進行升級、修補或定期更換。

然而,工業 OT 網路將可用性列為優先考量,並致力於控制無法容忍停機時間的流程。不同於 IT 資產,OT 網路是由 PLC、HMI、儀錶和其他難以升級或修補的設備所組成。這些設備可能位於難以到達,而且經常出現極端溫度、振動和撞擊的惡劣環境中。

表:IT 和 OT 的網路安全落差

不同領域有不同需求

不同工業應用有不同的要求,主要取決於產業,以及不同的網路安全成熟度。雖然公用事業通常比私人製造商受到更嚴密的保護,但在網路安全方面,絕大多數的 OT 網路仍遠遠落後於 IT 網路。一般而言,OT 網路的網路安全政策是由 IT 部門負責控管 ,但這些政策都是以 IT 的思維來制定的,並未考慮 OT 網路的特性和要求。此外,多數企業仍然缺乏 IT 和 OT 網路之間的劃分(Segmentation)。無論是哪個產業,其 OT 網路都缺乏充足的安全控制,而且不是由 OT 人員負責管理。

工廠自動化

製造商的網路安全成熟度通常較低,因為他們的主要目標是提高營收,因此維持網路可用性和正常運作,遠比維持安全性重要。製造商是否具有安全意識,與其型態是傳統、轉型或現代化工廠有密切的關係,但在工廠自動化環境中,IT 和 OT 的角色和責任仍然模糊不清。

|

工廠類型

|

傳統工廠

|

轉型工廠

|

現代化工廠

|

|

狀態

|

|

- 混合使用新舊系統

- 複雜的網路環境

- 更大的受攻擊面

- 有安全意識,但不是優先考量

|

- 具有高度自動化和網路安全成熟度

- 有專用的網路安全資源

- 與 SOC 整合在一起

- 整體網路安全防護

|

|

關注點

|

網路安全不是首要考量,也沒有足夠的保護

|

需同時管理新舊網路

|

部署網路安全措施,避免網路運作中斷

|

表:不同類型的工廠及其關注點

電力公用事業

電力公用事業的網路安全主要受政府政策監管。然而,電力自動化應用所使用的專屬 OT 網路,其網路資產的可視化程度較低,保護能力也很有限,而且正處於從 RTU 轉移到乙太網路技術的轉型過程中。電力公用事業的主要考量是通過政府稽核、符合國際標準(IEC 61850、IEC 62351、IEC 62443 和 ISO 27001)、防止操作人員的錯誤配置,並防止配電中斷。

水處理公用事業

水處理公用事業同樣使用專屬的 OT 網路,這些網路的資產可視化程度較低。不僅如此,他們內部還有大量的舊設備,而且缺乏存取控制和網路分段功能,代表除了他們除了需要通過政府稽核、部署防火牆和入侵防禦系統(IPS)之外,還需要加強網路安全。

智慧運輸系統

智慧運輸系統(ITS)的網路安全也是由政府主導。ITS 應用採用分散式網路,其中包含部署於每個交通路口的各種設備和系統,而且每部設備使用的網路各不相同,但最後會由 IT 人員集中進行安全防護。

雖然 ITS 公用事業會遵循政府制定的準則,並且非常擅於建立網路安全政策和部署防火牆,但他們仍然擔心交通號誌和感測器遭受網路攻擊,以及有心人可以輕易撬開設備機櫃,然後直接存取網路。

提高營運韌性的 4 個步驟

前面細數了 IT 和 OT 網路的安全防護落差,那麼我們該如何彌補它們之間的鴻溝,並保護 OT 網路免於遭受網路攻擊?為了增強營運韌性,OT 網路必須採用與 IT 網路一致的網路安全措施。以下說明如何透過 4 個步驟保護 OT 網路並提高故障復原能力。

1. 管理您的 OT 網路

您無法保護您根本不知道自己擁有的資產。因此,提高營運韌性的第一步,就是 OT 操作人員必須和 IT 網路管理員一樣,以完整的可視性,全面監控網路中的所有內容。您的 OT 網路是否具備所有應有的功能?您的網路中是否有不該出現的東西?

例如,OT 操作人員可利用 ACL 或其他認證機制,來決定誰可以存取網路,誰不能存取網路。此外,OT 操作人員可設定簡單的機制,以便透過埠存取控制或 sticky MAC,來定義哪些 PLC 可連接到網路。簡單來說,信任清單中的所有流量都可以通過網路,而不在信任清單中的任何流量都會被擋下來。自行管理您的 OT 網路(而非依賴 IT 部門),也可讓 OT 操作人員更快對停機事件做出回應,並更快地解決問題。

2. 劃分您的 OT 網路

不同於 IT 網路可依不同部門進行劃分,而且各個區段擁有各自的權限,OT 網路本質上是一個高度互連的巨型 Intranet,因此非常難以劃分,但也不是完全做不到。有 2 種方法可劃分 OT 網路:

- 垂直劃分,包括在 IT 網路和 OT 網路之間添加工業非軍事隔離區(IDMZ)。雖然將 OT 網路與 IT 網路隔開有其必要性,但許多公司還是沒有這樣做。

- 水平或橫向劃分,包括在 OT 網路中建立並區隔單元、區域和站點。單元其實就是一個存放所有設備的小空間,例如機櫃。多個單元可組成一個區,多個區可組成一個站點。

藉由使用這兩種方法來劃分 OT 網路,可防止網路威脅擴散到網路的其他部分。

3. 修補漏洞

OT 網路中的設備,無法像 IT 網路中的端點那樣頻繁進行升級或更換,因此 OT 網路中仍有許多舊設備,甚至可能還使用 Windows 95 等舊版作業系統。在未進行安全修補的情況下,許多傳統的 OT 設備為駭客敞開大門。如果原始設備供應商未提供修補程式,請考慮在這些舊設備前面安裝虛擬修補程式。

4. 安全的遠端連接

保護從工廠或遠端站點傳回監控中心的資料,絕對是首要之務。您須確保連到 OT 網路的每個遠端連接,都經過驗證和加密。認證可查核請求存取之使用者的身分,而加密則可確保所傳輸的資料均經過安全編碼,不會輕易被窺探或破解。

結語

除了管理和劃分 OT 網路外,OT 操作人員還需確保其系統已經過適當的修補,並確定遠端連接的安全性。這些步驟不僅有助於縮小 OT 和 IT 網路的安全落差,同時還可保護大量連接到 Internet 的工業控制系統,使其免於遭受網路攻擊。