隨著業務量不斷成長,企業開始大刀闊斧地建構並擴充工業網路,但網管人員卻經常忽略常見的系統安全漏洞問題。例如,將設備加入新建或擴充後的網路時,您知道哪些工業級乙太網路交換器的連接埠未上鎖嗎?又或者,您是否不假思索,就將新設備連接到網路?

請牢記,忽略常見的系統安全漏洞,將使得整體網路曝露於極高的風險中。本文將概述工業網路常見的系統漏洞,以及駭客如何在三個主要階段(探勘、利用和攻擊),透過它們發動網路攻擊。在探討您可能面臨的網路威脅後,我們將提供可協助您強化工業網路安全的祕訣。

第 1 階段的安全漏洞:探勘和滲透

請試著回想您上次登入網路的情形,您的密碼強度夠高嗎?簡單的密碼雖然方便忙碌的網管人員記住,但也很容易被惡意攻擊者透過暴力方式破解。使用一個他人輕輕鬆鬆就能猜中的網路登入憑證,就像是將大門鑰匙隨便放在最容易被竊取的地方一樣。

攻擊者會想盡辦法探測網路中的開放連接埠。舉例來說,乙太網路交換器是用於傳送與接收網路訊息的控制閘道,如果其連接埠一直維持開放,攻擊者毫不費力就可長驅直入。藉由掃描整個網路,駭客可找到其中的開放埠,進而滲透到您的網路中,如同竊賊闖入未上鎖的房屋一般。

解決方法

想要強化網路安全性,最簡單的方法就是使用高強度的複雜密碼,來減少攻擊者以暴力方式破解網路憑證的機率。您還可利用登入失敗鎖定機制,來限制登入失敗的次數,以防範暴力破解攻擊,進而提升網路安全性。除此之外,為了避免駭客藉由掃描連接埠來入侵網路,您可建立一份白名單,其中包含防火牆允許存取的連接埠,並且關閉 WAN ping 功能。

第 2 階段的安全漏洞:利用並控制網路

在網路攻擊的第 2 階段,攻擊者已成功滲入網路,因而可任意使用網路資源,來遂行各種惡意目的。他們不會刻意破壞網路,但卻暗中持續收集資訊,以便為日後發動殺傷力更大的攻擊奠下基礎。

比方說,駭客可能使用各種掃描工具來洞察您的網路拓撲,以便尋找下一個目標,或是存取並控制更多設備。攻擊者甚至可藉由注入指令,來避開身分驗證要求,或是授予自己更高等級的使用者權限,以便執行被禁止的指令並且控制網路設備,以便進行惡意破壞。

解決方法

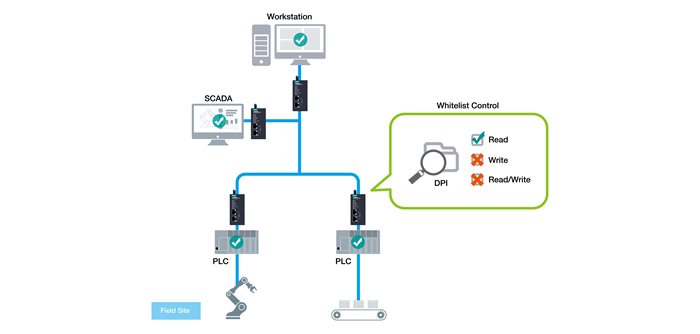

為了限制攻擊者在整個網路中移動並控制設備,我們建議您將網路分段並進行流量控制;例如,您可將網路分為幾個較小的區段,並控制通過這些區段的訊息流量。此外,藉由部署白名單控制功能來防範指令注入攻擊,也有助於進一步減輕安全漏洞的破壞力。

深度封包檢測(DPI)技術支援白名單控制功能,可防止駭客注入未經授權的指令

第 3 階段的安全漏洞:中斷服務和資料

經由網路傳遞的關鍵業務資料,一旦遭竊或被破壞,企業將因而付出慘痛的代價,然而,這些惡意行為所造成的傷害,都遠不及網路攻擊的最壞狀況。在網路攻擊的最後階段,駭客不再鑽探網路,而是開始肆意進行破壞。

在網路攻擊的第 3 階段,駭客藉由暫時或無限期地中斷主機服務,來禁止授權用戶使用機器或網路資源,這種手法又稱為阻斷服務(DoS)攻擊 - 亦即刻意發送大量的 ping 指令,讓目標機器過載。另一方面,駭客可能會釋出惡意軟體(包括勒索軟體),讓使用者無法存取網路資源,直到他們願意支付勒索贖金為止。

解決方法

即便網路攻擊已到達第 3 階段並且造成了嚴重破壞,您還是可以透過強大的 DoS 或 DDoS 保護機制,來防堵鎖定多個系統的分散式 DoS 攻擊,並部署工業級 IPS 來防範勒索軟體和惡意軟體,以便盡可能減輕它們對整體網路造成的破壞。此外,您必須維持可靠的系統備份,並將未經授權的協定列入黑名單,以大幅降低資料遺失的風險。

觀看以下影片,以深入了解工業級 IPS:

摘要

隨著鎖定工業網路的攻擊日益增加,在惡意攻擊者發現並利用安全漏洞前,您須盡快找出並解決系統漏洞問題。您可從兩個面向來強化網路安全性:首先,確保您的工業網路具有穩固的安全基礎 – 透過安全的網路基礎設施,讓經過授權的流量,傳遞到正確的目的地。再者,找出重要資產並提供工業級 IPS 和白名單控制等分層式防護。