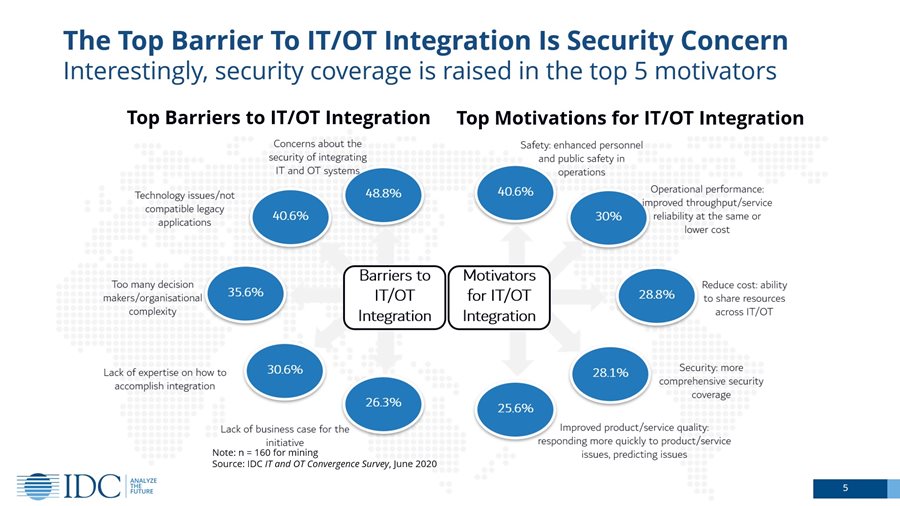

隨著 OT/IT 整合需求不斷升高,資料安全成了我們最關注的問題。事實上,根據 IDC 調查,安全性被公認是實現 OT/IT 整合的最大障礙。與此同時,它也是公認促使企業推動 OT 與 IT 整合的五大驅動因素之一;而強化 OT 安全性,則是實現 OT/IT 整合目標的重要手段。然而,進行整合時,OT 系統必須從傳統的封閉式資料系統,轉換到開放式資料系統,使得企業的機密營運資料,面臨未經授權存取的風險。

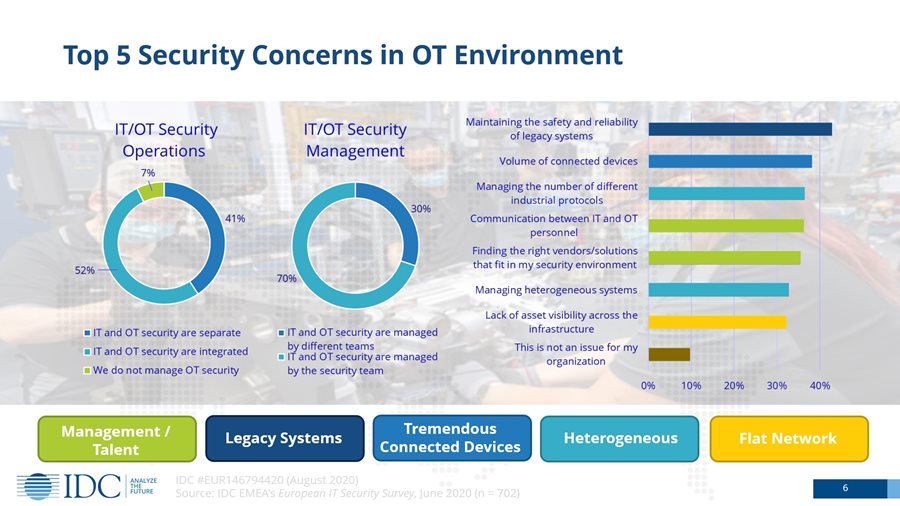

IDC 台灣總經理 Helen Chiang 在 Security Talks Show 中表示:「如果我們仔細研究為什麼安全性是最大障礙,就會發現在 OT 環境中,最迫切的安全問題之一是,如何安全可靠地維護既有的舊系統。您可在 OT 現場看到許多舊式的系統和應用程式。它們不僅彼此隔離,而且沒有任何代理程式,這意味著這些資產只能透過有限的資源,來執行我們通常在 IT 環境中使用的安全解決方案。」

如欲將舊系統互連,您可採取幾個步驟來增強連接安全性,並減少 OT/IT 整合專案的安全隱憂。

祕訣 1:變更網路設備的預設密碼

由於您的舊系統是透過網路設備來進行連接,您可藉由改變預設密碼來增強連接安全性。預設密碼的安全強度通常很低,很容易在公開的使用者手冊中找到。如果可能,請立即變更,千萬不要冒這個風險。

祕訣 2:關閉閒置不用的連接埠和服務

部署網路設備時,一些未使用的埠或不必要的服務,可能會為您的應用帶來網路威脅。您可停用這些埠和服務,以封閉不必要的存取路徑。

祕訣 3:在進行更新之前驗證韌體來源

如果網路設備需要更新韌體,請確保您有可驗證韌體來源的機制。檢查 CRC 碼,可確保您即將使用的韌體來自原始來源。安全開機設計是另一個可驗證韌體來源的方法。這項功能可確保在您的平台上執行之韌體的完整性。

祕訣 4:使用安全的通訊協定

請務必使用安全協定(即 HTTPS 和 SNMPv3 的 TLS 1.2 支援)來連接的舊系統。在管理網路設備時,它可減少不必要的存取,並可在傳輸資料時增強資料完整性。此外,在部署網路設備時,請停用不安全的協定,將出現人為錯誤的機率降到最低。

祕訣 5:僅允許經過授權的使用者存取您的裝置和網路

請排定重要資產的優先順序並驗證網路區段。如此一來,您可清楚掌握可授予哪些特定區段何種權限。此外,您可部署信任清單,例如列出只有哪些 IP 位址可進行存取,以防止有心人士對舊系統的惡意存取。其他進階功能還可限制不必要的存取。例如,您可定義可存取設備和網路的特定協定格式或指令。

祕訣 6:在傳輸資料前,先將重要資料加密

在 OT 環境中,重要資料外洩可能導致運作中斷,大幅影響運作效率。針對連網的舊系統,請在傳輸過程中將重要資料加密,以增強資料機密性,並減少對日常運作造成負面影響的機率。

祕訣 7:持續監控您的網路設備是否達到理想的安全等級

將舊系統互連時,請根據應用需求來定義安全措施,以便輕鬆監控和管理網路設備。當系統網路開始運作,請持續監控設備的安全狀態,是否符合您最初定義的要求。

祕訣 8:定期掃描安全漏洞以發現潛在威脅

了解您的舊系統面臨哪些潛在威脅至關重要。定期安排安全漏洞掃描,可讓您更清楚了解整體系統的安全狀態,以便在需要時採取必要的措施。

祕訣 9:對網路設備進行安全修補,以減少安全漏洞數量

我們都知道安全修補的重要性。然而,在現場進行安全修補並不容易。從企業的角度來看,如果暫停所有運作以進行測試和修補,可能會導致巨額的損失。另一方面,如果您什麼都不做,其風險和成本也非常高。一種可行的方法是,針對重要的現場系統,分批執行安全修補,以便兼顧安全性和不間斷運作。

祕訣 10:使用虛擬修補程式,來修補舊系統中已知的安全漏洞

在某些情況下,工程師無法進行安全修補。此外,某些舊系統也無法執行修補。遇到這些情況時,可使用虛擬修補作為替代方案。您可在舊系統的網路中部署虛擬修補程式,以消除已知的安全漏洞,並保護設備免於遭受某些攻擊。在系統下一次進行維護之前,虛擬修補可提供一段緩衝時間,以確保網路安全。

連接舊系統時,請考慮以上 10 個祕訣,以便增強連接安全性,並將舊系統面臨的安全威脅降到最低。Moxa 提供完整的安全產品組合,確保您的網路邊緣連接安全性。請瀏覽 Moxa 網站以了解詳情。