運用技術(OT)ネットワークのセキュリティは、依然として情報技術(IT)のサイバーセキュリティに遅れをとっています。そのため、OTネットワークにおけるセキュリティの安全性を向上し、ネットワークの耐久性を高めることが、運用上の回復力を強化するカギとなります。この記事では、OTネットワークのセキュリティが遅れている理由と、このギャップが各業界でどのように顕在化しているかを説明するとともに、OTネットワークをサイバー攻撃からこれまで以上に保護し、運用回復力を強化するために、OTオペレータが実践できる4つのステップを解説します。

新たな機会がもたらす新たな脅威

OTネットワーク上で、新しいIT技術やインターネット接続を利用することで、生産性や効率性を高める多くの機会が提供されます。一方、OTネットワークをインターネットに接続することは、新たな可能性とともに、新たな脅威をもたらすことにもなります。

コロナの影響によるリモートワーカーの増加に伴い、企業は業務ネットワークや生産ネットワークへのリモート接続を増設する必要がありました。リモート接続により、従業員は安全な自宅から作業ができるようになった一方で、サイバー脅威の新たなリスクが生まれました。

一般的にITネットワークは、高度なサイバーセキュリティ対策によって保護されていますが、OTネットワークは、依然として多くのレガシーデバイスを使用しているため、多くのケースでセキュリティが不十分です。これは、主にシステムが複雑であるため、効果的なサイバーセキュリティ対策の実施が非常に困難なことに起因します。また、一般的にこれらのネットワークはライフサイクルが長く、レガシーデバイスのサイバーセキュリティ機能は定期的にアップデートがされていません。実際のところ多くの場合、OTプロトコルは暗号化されておらず、認証メカニズムが欠如していることも少なくありません。また、ハッカーはOTプロトコル、ネットワーク、デバイスに関する知識を習得することで、容易にPLC、HMI、SCADAシステムを標的とした攻撃を行動に移しています。

ITとOTのサイバーセキュリティ間のギャップ

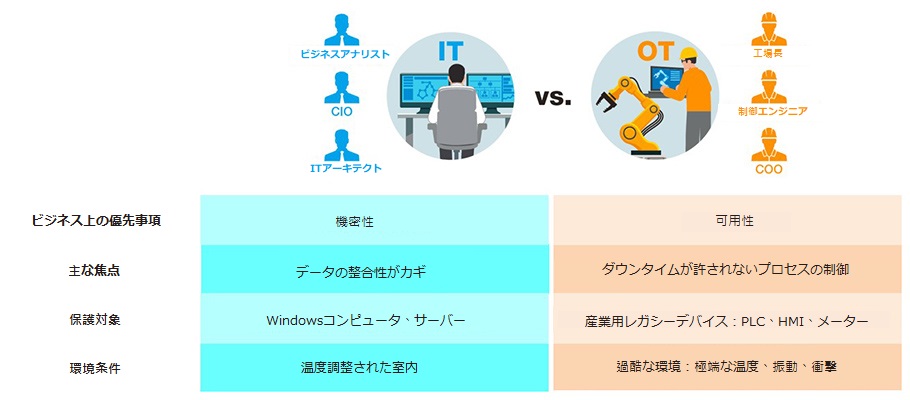

ITとOTのサイバーセキュリティにおける成熟度に差が生じる理由は、ビジネス上の優先事項が異なり、相反することに深く関係しています。

企業のITネットワークでは、機密性とデータの整合性が重視されます。また、IT資産(温度管理されたオフィス環境に配置されたコンピュータやサーバーなど)は、定期的なアップグレード、パッチ適用、交換が比較的容易です。

一方で、産業用OTネットワークは可用性を優先し、ダウンタイムを発生させないプロセスの管理が重視されます。OTネットワークは、IT資産とは異なり、アップグレードやパッチ適用が困難なPLC、HMI、メーターなどのデバイスで構成されます。これらのデバイスは、アクセスが困難な過酷な環境に設置されるケースが多く、極端な温度、振動、衝撃にさらされることも少なくありません。

表:ITとOTのサイバーセキュリティ間のギャップ

部門ごとに異なる要件

産業用アプリケーションでは、部門ごとに要件が異なるため、サイバーセキュリティの成熟度が一様ではありません。一般的に公共部門では、民間の製造業よりも強力に保護されますが、それでもOTネットワークの大部分がサイバーセキュリティの面でITネットワークに遅れをとっています。一般的に、IT部門がOTネットワークのサイバーセキュリティポリシーを管理しますが、これらのポリシーはITをベースにしたものであるため、OTネットワークの特性と要件が考慮されていません。さらに、多くの組織では、ITネットワークとOTネットワークの区分が依然として不十分です。業界を問わず、多くのOTネットワークはセキュリティ制御が不十分であり、OTオペレータによって管理されていません。

ファクトリーオートメーション

一般的にメーカーは、収益を重視するため、サイバーセキュリティの成熟度が低くセキュリティよりも可用性と稼働時間の維持に重点を置いています。従来のメーカー、オートメーション移行中のメーカー、最新のメーカーそれぞれでセキュリティ意識のレベルは異なりますが、ファクトリーオートメーションにおけるITとOTの役割と責任の定義は依然として曖昧です。

|

工場のタイプ

|

従来の工場

|

オートメーション以降中の工場

|

最新の工場

|

|

状況

|

- 多くのレガシーシステムが存在

- ネットワークアーキテクチャが不足

- セキュリティ意識とリソースが不足

|

- 新旧システムが混在

- ネットワーク環境が複雑

- 攻撃対象領域が広範

- セキュリティ意識はあるが、しばしば優先事項ではない

|

- オートメーションとサイバーセキュリティの成熟度が高い

- サイバーセキュリティのリソースが割り当てられている

- SOCとの統合を実現している

- 包括的なサイバーセキュリティが実現している

|

|

懸念事項

|

サイバーセキュリティが優先事項ではなく、十分な保護がされていない

|

新旧ネットワークを共に管理している

|

サイバーセキュリティ対策を導入することで、運用の中断を防止している

|

表:工場のタイプとその懸念事項

電力分野

電力網のアプリケーションにおけるサイバーセキュリティは、主に政府の施策によって推進されます。しかし、電力分野の自動化専用のOTネットワークは、ネットワーク資産の可視性が低く、セキュリティが不十分なため、RTUからイーサネット技術への移行段階にあります。これらのアプリケーションにおける主な関心事項は、政府による監査の通過、国際標準(IEC 61850、IEC 62351、IEC 62443、およびISO 27001)の準拠と、オペレータによる構成ミスや電力供給の中断を防ぐことです。

水処理

水処理のアプリケーションも同様に、資産の可視性が低い、専用のOTネットワークで構成されています。また、レガシーデバイスを多く使用しており、現状ではアクセス制御とネットワークの区分が不十分なため、政府による監査の枠を超えたサイバーセキュリティの強化、およびファイアウォールと侵入防止システム(IPS)の導入が検討されています。

インテリジェント交通システム

インテリジェント交通システム(ITS)におけるサイバーセキュリティも、主に政府が主導しています。さまざまなデバイス、システムを各交差点に配置する分散型ネットワークがITSアプリケーションの特徴です。一般的に、各デバイスは異なるネットワークを使用しますが、セキュリティはITレベルで集中管理されます。

ITSアプリケーションは、規定の政府ガイドラインに準拠する必要があるため、サイバーセキュリティポリシーの確立やファイアウォールの導入の面では優れていますが、交通信号やセンサーに対するサイバー攻撃や、第三者が機器キャビンに接触することで比較的容易にネットワークに直接アクセスできてしまう点が懸念事項です。

運用回復力を強化する4つのステップ/span>

ITネットワークとOTネットワークの違いを理解したうえで、これら2つのネットワーク間のギャップを埋め、OTネットワークをサイバー攻撃から保護するにはどうすればよいでしょうか。運用回復力を強化するには、OTネットワークにおけるサイバーセキュリティ対策の成熟度をITネットワークで実践されている対策と同程度に引き上げる必要があります。OTネットワークを保護し、回復力を高める4つのステップをご紹介します。

1. OTネットワークの管理

所有していることを認識できていない資産を保護することはできません。そのため、運用回復力を高める最初のステップとして、ITネットワーク管理者が定期的にネットワーク全体を把握するのと同様の手段で、OTオペレータがネットワーク上のすべての資産を把握する必要があります。OTネットワーク上に存在すべきものがすべて実際に存在しているか、また、ネットワーク上に存在すべきでないものが存在していないか確認する必要があります。

例えば、OTオペレータは、ACLなどの認証メカニズムを活用することで、ネットワークにアクセスが可能な従業員とできない従業員を決定するプロセスを開始します。また、ポートアクセス制御や固定MACを活用した、ネットワークに接続できるPLCを定義する方法はOTオペレータが設定できるシンプルなメカニズムの一つです。つまり、トラステッドリスト上に記載された全ての資産はネットワークを通過できるようにし、リストに記載されていない資産によるアクセスはすべてブロックされるように設定します。OTオペレータは、OTネットワークの管理を、IT部門に頼ることなく自身で行うことで、ダウンタイムや問題が発生した際の対応や、トラブルシューティングをより迅速に行うことができます。

2. OTネットワークの細分化

OTネットワークは、ネットワークを複数の異なる部門に分割し、各部門に権限を付与することで細分化するITネットワークとは異なり、基本的にすべてが接続された単一の巨大なイントラネットです。そのため、OTネットワークの細分化は困難ですが、不可能ではありません。OTネットワークを細分化する2つの方法をご紹介します。

- 縦方向に細分化する際は、ITネットワークとOTネットワークの間に産業非武装地帯(IDMZ)を設けます。この分離は必ず行うべきですが、多くの企業は未だに2つのネットワークを分離していません。

- 横方向(水平方向)に細分化する際は、OTネットワーク上にセル、ゾーン、サイトを設けることで分離します。セルは、一般的にキャビネットなどのすべての機器が保管される小さなスペースを指します。ゾーンは複数のセルから構成され、サイトは複数のゾーンから構成されます。

オペレータは、上記のいずれか、もしくは両方の方法を用いて、OTネットワークを細分化することで、サイバー脅威がネットワークの他の部分に広がるのを防ぐことができます。

3. 脆弱性に対するパッチ管理

OTネットワーク上で稼働するデバイスは、ITネットワーク上のエンドポイントほど頻繁にアップグレードや交換ができないため、OTネットワークには未だに多くのレガシーデバイスが使用されており、Windows 95のような古いオペレーティングシステムを使用しているケースもあります。多くのレガシーOTデバイスにはパッチが適用されていないため、ハッカーが比較的容易に侵入できる状態にあります。機器を購入したベンダーからパッチを入手できない場合は、レガシーデバイスの前段に配置されたデバイスに仮想パッチを適用することを検討してください。

4. リモート接続のセキュリティを向上

工場やリモートサイトから監視制御センターに送信されるデータの保護は、非常に重要です。OTネットワークへのあらゆるリモート接続が、認証済みかつ暗号化されていることを確認してください。認証とは、アクセスを要求するユーザーのアイデンティティを検証することであり、暗号化とは、送信されるデータを安全にコード化することで、容易に解読されることを防ぐことを指します。

まとめ

OTオペレータは、OTネットワークを管理、細分化するだけでなく、システムの適切なパッチ適用を徹底することで、リモート接続の安全性を確保しなければなりません。これらのステップを実践することで、OTとIT部門間のギャップを解消するだけでなく、インターネット接続が増加している産業用制御システムをサイバー攻撃から保護します。セキュアなネットワークインフラを構築する詳しい方法は、Moxaのマイクロサイトをご覧ください。https://www.moxa.com/jp/spotlight-jp/portfolio/industrial-network-security/secure-network-infrastructure.htm