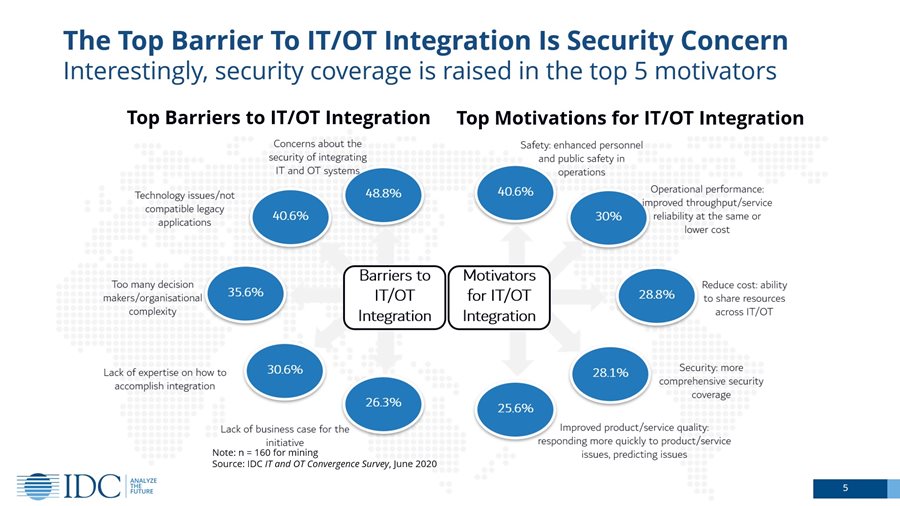

IT/OT統合の需要が高まり、データセキュリティはこれまで以上に大きな懸念事項となりました。IDCが実施した調査は、IT/OT統合における最大の障壁はセキュリティであると伝えています。その一方で、セキュリティは統合を実施する動機の上位5位に入ります。つまり、OTセキュリティの強化は、IT/OT統合を実施する目的の1つでもあります。しかし、OTやITのシステムを、従来のクローズドなデータシステムからオープンなデータシステムに統合することで、組織のプライベートな業務データに望まないアクセスが侵入する可能性が発生します。

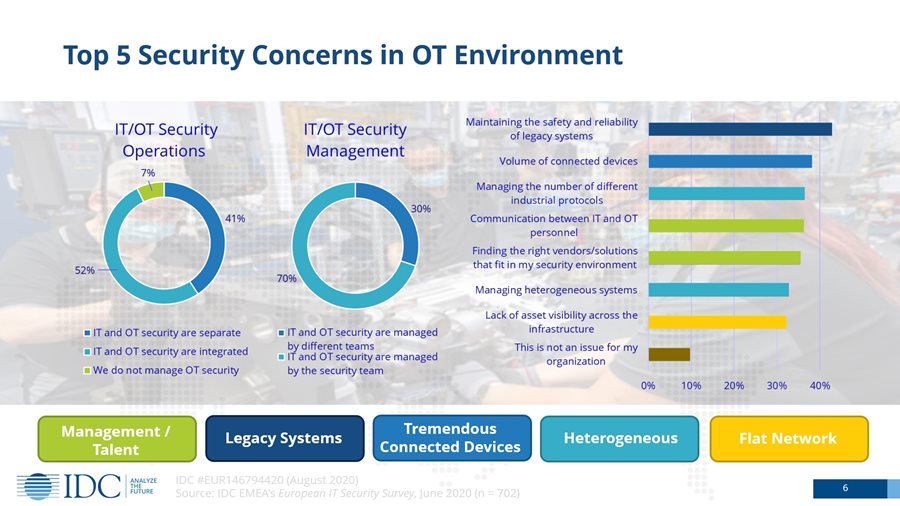

IDC台湾のゼネラルマネージャーであるHelen Chiang氏はSecurity Talks Showで、以下のように話しています。「セキュリティが最大の障壁となっている理由を詳しく調べると、OT環境で安全性と信頼性を確保しつつ、レガシーシステムを維持することがセキュリティ上の最大の懸念事項であることがわかります。OTサイトには、レガシーシステムやレガシーアプリケーションが数多く存在します。それらは隔離されているだけでなくエージェントレスです。つまり、私たちが通常IT環境で採用しているセキュリティソリューションを運用するリソースが、これらの資産では限定されてしまいます」

ネットワーク接続されていないレガシーシステムを接続する場合、コネクティビティセキュリティを強化し、IT/OT統合プロジェクトにおけるセキュリティ上の懸念を軽減するために、いくつかの手順を踏む必要があります。

Tip 1:ネットワーク機器のデフォルト設定されたパスワードを変更する

レガシーシステムはネットワーク機器を介してネットワークに接続されるため、コネクティビティセキュリティを強化するために最初に実施できるプロセスはデフォルト設定されたパスワードの変更です。デフォルト設定されたパスワードは、通常セキュリティ強度が低く、公開されているユーザーマニュアルから容易に見つけることができます。簡単に回避できるリスクを冒すべきではありません。

Tip 2:使用されていないにも関わらず、ネットワーク接続されているポートやサービスを無効にする

ネットワークデバイスを導入する際、使用されていないポートや不要なサービスがあると、アプリケーションに対してサイバー脅威が侵入する可能性が高まります。これらのポートやサービスを無効にすることで、望まないアクセスに利用される可能性のある経路をブロックできます。

Tip 3:ファームウェアの更新前にソースを検証する

ネットワーク機器のファームウェア更新が必要な場合は、そのファームウェアのソースを検証する仕組みを構築してください。使用を検討しているファームウェアが本来の提供元からのものであるかを確認する方法として、CRCコードのチェックがあります。ファームウェアのソースを検証するもう1つの手段は、セキュアブートの仕組みを利用することです。セキュアブートは、プラットフォーム上で実行されているファームウェアの整合性を保証する機能です。

Tip 4:安全な通信プロトコルを使用する

ネットワーク接続されたレガシーシステムでは、安全なプロトコル(HTTPSやSNMPv3でのTLS 1.2サポートなど)を使用することが重要です。これにより、ネットワーク機器の管理中に望まないアクセスが発生するリスクを軽減するとともに、データ送信時のデータ整合性を向上することができます。また、ネットワークデバイスの導入時に、安全性の低いプロトコルを無効にすることで、手作業により発生するエラーの可能性を最小限にできます。

Tip 5:許可されたユーザーのみがデバイスとネットワークにアクセスできるように設定する

クリティカルな資産に優先順位を付け、ネットワークセグメンテーションを検証します。これにより、どのセグメントにどのような権限を付与するか、より鮮明なイメージをもつことができます。さらに、許可されたIPアドレスのみをリスト化したトラストリストを利用することで、レガシーシステムへの望まないアクセスを防ぐことができます。望まないアクセスの制限に利用できる高度な機能は、ほかにもあります。例えば、デバイスやネットワークにアクセスできるプロトコル形式やコマンドの具体的な定義です。

Tip 6:クリティカルなデータを送信前に暗号化する

OT環境では、クリティカルなデータが漏えいするとオペレーションのダウンタイムが発生し、オペレーション効率に影響を及ぼす可能性があります。レガシーシステムをネットワーク接続する場合、クリティカルなデータの送信時に暗号化することで、データの機密性を高め、日々のオペレーションに悪影響を与える可能性を軽減できます。

Tip 7:ネットワーク機器のセキュリティが要求を満たしたレベルであるか常に監視する

レガシーシステムをネットワーク接続する場合、アプリケーションごとに必要とされる要求に基づいてセキュリティ対策を定め、ネットワーク機器を容易に監視・管理する必要があります。システムネットワークの稼働中は、ネットワーク機器のセキュリティ状態が、最初に定義した要件を満たしているかを常に監視します。

Tip 8:定期的な脆弱性スキャンで潜在的な脅威を検出する

レガシーシステムが直面している潜在的な脅威を把握することは、非常に重要です。脆弱性スキャンを定期的にスケジュールすることで、システム全体のセキュリティ状態がより正確に把握できるとともに、必要なタイミングで必要なアクションを実行できます。

Tip 9:ネットワーク機器にセキュリティパッチを適用して脆弱性を低減する

セキュリティパッチ適用の重要性は誰もが理解していますが、現場での適用は必ずしも容易ではありません。ビジネスの観点から考えると、パッチのテスト、適用のためにオペレーションを一時停止することは、莫大なコストを要する可能性があります。一方で、パッチに関して行動をとらないことも、リスクやコストを伴います。持続可能なアプローチとして考えられるのは、適切なバランスを考えた中間点を見つけることです。つまり、クリティカルな現場システムで許容できる範囲のセキュリティパッチを適用することです。

Tip 10:仮想パッチで、レガシーシステムの既知の脆弱性に対応する

状況によっては、セキュリティパッチが常に選択肢であるとは限りません。例えば、パッチを適用できないレガシーシステムもあります。仮想パッチは、このような状況で効果的な代替手段となります。レガシーシステムと接続されたネットワークに仮想パッチを導入することで、既知の脆弱性に対応するとともに、デバイスを特定のエクスプロイト攻撃から保護できます。仮想パッチは、システムへのパッチ適用を予定している次のメンテナンスタイミングまで、バッファ時間を確保する適切な方法でもあります。

レガシーシステムをネットワーク接続する際は、ご紹介した10のTipsを検討してください。コネクティビティのセキュリティを強化しつつ、レガシーシステムに対するセキュリティ脅威を最小限に抑えることができるでしょう。Moxaは、エッジコネクティビティのセキュリティに役立つ幅広いセキュリティ製品を提供しています。詳細は、Moxaのウェブサイトをご確認ください。

- セキュアで強固なエッジコネクティビティソリューションをお探しの方は、こちらをご覧ください。

- 産業用IPSソリューションをお探しの方は、こちらをご覧ください。