今日において、産業用ネットワークのセキュリティは必要不可欠な要素です。昨今のクリティカルなインフラを標的とした多くのサイバー攻撃により、産業組織がサイバーセキュリティを重視する必要性が浮き彫りとなりました。業界を問わず潜在的な脅威は、あらゆる場所に存在します。最近では、ハッカーが米国で燃料パイプラインをシャットダウンして数百万ドルの身代金を要求した事件1や、英鉄道会社のセルフサービス発券機がランサムウェア攻撃を受けてサービス停止に追い込まれた事件2などが発生しました。言うまでもなく、これらのサイバー攻撃は、産業オペレータとそのエンドユーザーに多大なコストと損害をもたらします。サイバー攻撃の標的を予測することはほぼ不可能です。つまり、ネットワークに接続されたあらゆる人と物が標的となる可能性があります。

自社で使用しているデバイスを、セキュリティ機能を備えた組み込みの新しいモデルへ置き換えることは、ネットワークセキュリティを強化する一つの手段です。しかし、デバイスの置き換えはコストを要し、機器の導入、設置には大きな労力が必要となります。また、往々にして、使用中のレガシーデバイスがまだ良好な動作状態であることもあります。そのため、既存デバイスのセキュリティパッチ更新が現実的な選択肢の1つですが、一部のレガシーデバイスは、最新のセキュリティパッチをサポートしていないレガシーOSを使用しています。Windows XPがそのようなOSの一例です。本稿では、産業オペレータが直面する課題と、最小限の労力でサイバーセキュリティを強化するソリューションについてご説明します。

エッジネットワークをセキュリティ保護する際の課題

オペレーション効率を向上するには、モダンネットワークの機能を活用した産業オペレータによるリアルタイムの遠隔監視が必要です。しかし、これは現場のデバイスがエアギャップされることを意味します。

1つ目の課題は、RS-232/422/485通信を用いたレガシーデバイスを、イーサネット通信を用いたローカルエリアネットワーク(LAN)やインターネットに接続することです。

シリアルデバイスサーバーやプロトコルゲートウェイのようなシリアルツーイーサネットデバイス(透過的な伝送やプロトコル変換などのアプリケーション要件に応じて選択)により、シリアルデバイスをイーサネットネットワークへと接続することができます。しかし、レガシーデバイスをネットワークに接続することで、セキュリティ上の懸念が生じます。これは、特に接続が適切に保護されていない場合に顕著です。そのため、既存のシリアルデバイスを置き換えることなくセキュアな接続を実現できる、セキュアなシリアルツーイーサネットデバイスを選択することが重要となります。

セキュアなシリアルツーイーサネットデバイスの選択

今日、ネットワークインフラのセキュリティ確立に役立つセキュリティ標準として、IEC 62443やNERC CIPなどがあります。これらのセキュリティ標準は、必要要件を満たすネットワークデバイスやコンポーネントサプライヤを確認する際に役立つガイドラインを提供しているため、業界のセキュリティ標準に準拠したセキュアなシリアルツーイーサネットデバイスを容易に見つけることができます。Moxaは、IEC 62443-4-1認定のネットワークソリューションプロバイダーであり、Moxaのシリアルツーイーサネットデバイスのセキュリティ設計はIEC 62443-4-2に準拠しています。セキュリティ機能を搭載した当社のシリアルツーイーサネットデバイスは、ネットワークセキュリティを強化しつつ、攻撃者がMoxa製デバイスを介してシリアル機器にアクセスする可能性を軽減します。レガシーシステムをセキュリティ保護する手段のヒントは、こちらの記事で詳しく説明しています。

実例:Moxaのソリューションでサイバーセキュリティを強化

Moxaのセキュアなシリアルデバイスサーバーとプロトコルゲートウェイは、さまざまな産業用アプリケーションのコネクティビティセキュリティ強化をサポートしてきました。MoxaのNPort 6150シリアルデバイスサーバーとMGate MB3000プロトコルゲートウェイが、エネルギー業界のサイバーセキュリティを強化した実例を挙げ、Moxaがどのようにお客様のサイバーセキュリティ強化に貢献したかをご説明します。

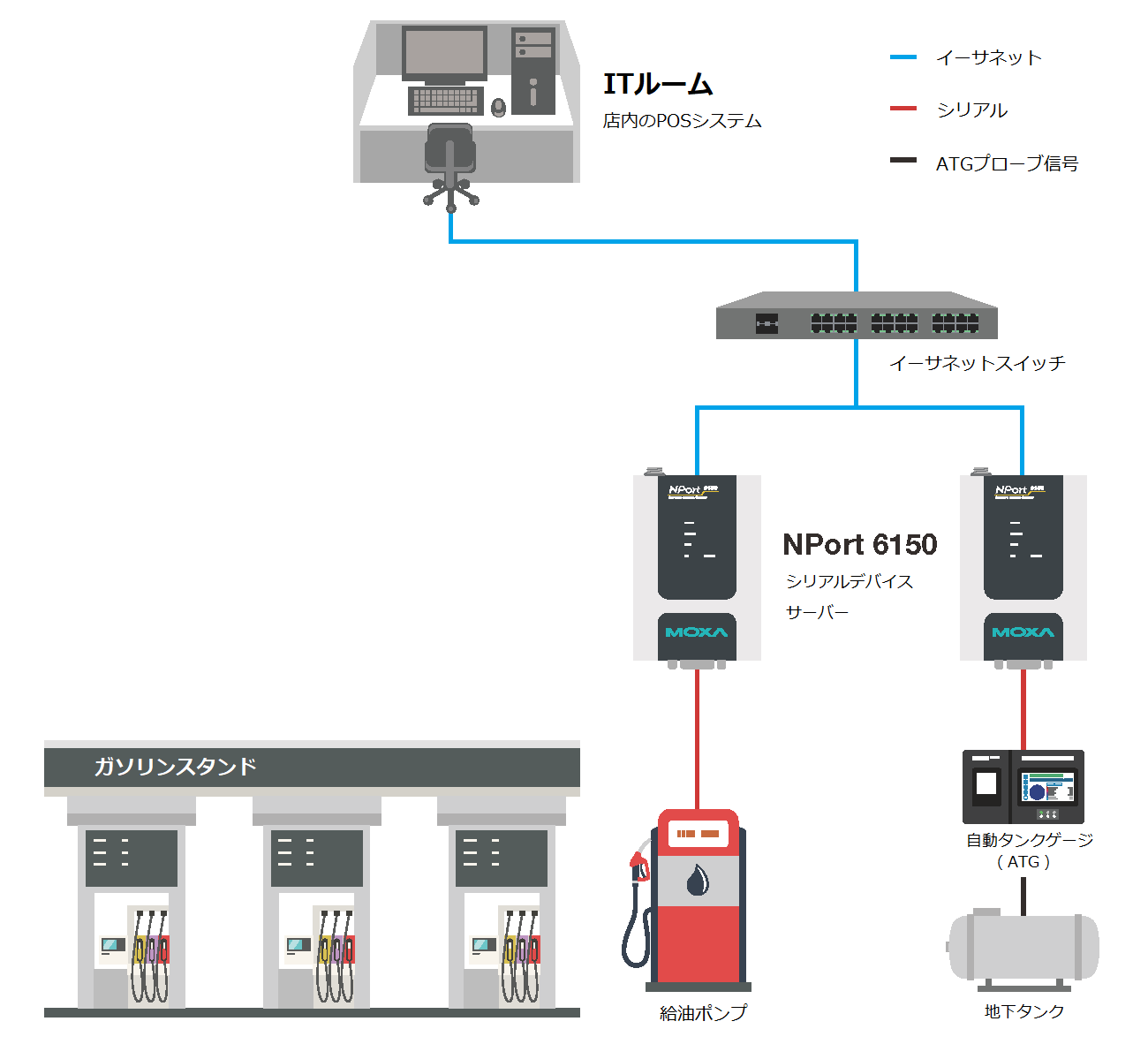

数百のガソリンスタンドのコネクティビティセキュリティを強化

ある顧客は、米国で600を超えるガソリンスタンドを所有しており、遠隔地から必要に応じた在庫補充をスケジュールするために、ATG(自動タンクゲージ。一般的にはシリアルインターフェースを搭載)によるオイルタンクのレベルをリアルタイム監視する必要がありました。また、給油ポンプのPOS端末から取得したデータを、取引処理と記録のために店舗へ送信する必要もあり、これらの接続のセキュリティ保護が必要でした。そして、タンクレベルに関する情報の改ざんを防止し、POSデータに含まれる消費者の機密情報を十分に保護する必要があると同時に、コネクティビティセキュリティを強化するために、ガソリンスタンドと店舗内ITルームとの接続を保護する必要がありました。加えて、IT担当者は、許容されるセキュリティレベルでコネクテッドデバイスが動作する状態を維持するために、定期的に脆弱性スキャンを実行してファームウェアとセキュリティパッチを更新し、通信システムを安全に保つ必要がありました。

MoxaのNPort 6150シリアルデバイスサーバーは、ユーザー認証やアクセス可能なIPリストといった基本的なセキュリティ機能を備えているため、デバイスアクセス制御によってデバイスのセキュリティを強化します。稼働中は、Moxa社製品に備えられたデータ暗号化機能が、シリアルデータをイーサネット経由で送信する際の伝送セキュリティを強化します。さらに、複数デバイスの構成と管理を容易にするツールもサポートしているため、IT担当者による日常的なメンテナンスの円滑化に役立ちました。

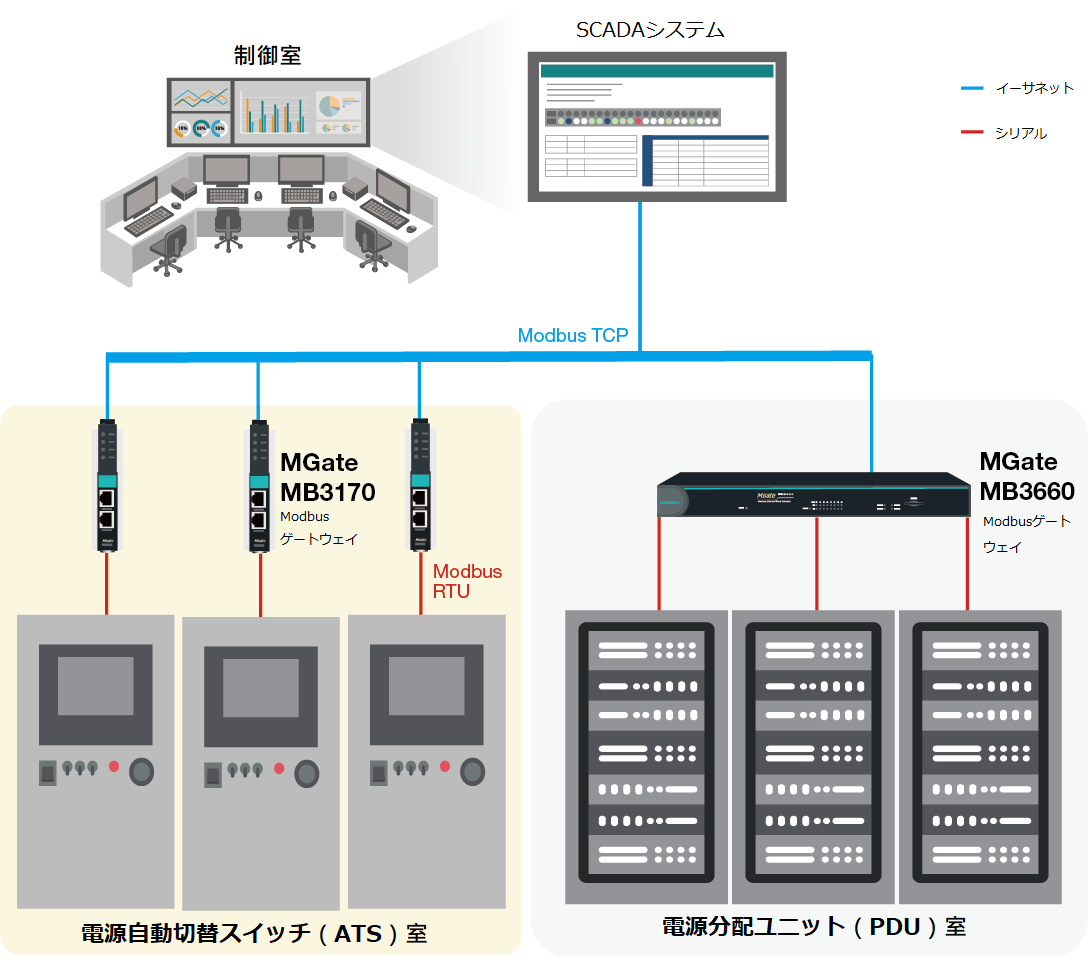

データセンターのサイバーセキュリティを強化

あるデータセンターサービス事業者とそのデータセンターは、5年間にわたり頻繁にサイバー侵入者の標的となり、データの損失や大きな制裁金という被害を受けていました。同社は、ハッキングの可能性を減らすために全社レベルでサイバーセキュリティに取り組みました。同社のセキュリティリスク評価は、サーバールームの脆弱性だけでなく、サーバールームに電力を供給する電源なども含むあらゆるネットワークエントリポイントをカバーしていました。

オペレータは、ネットワークに接続されたスイッチギア、PDU、UPSなどの電源装置から電力使用量と品質を監視しつつ、リアルタイムで情報を受け取ることができます。MoxaのMGate MB3000プロトコルゲートウェイは、電源装置内で使用される電力メーターのようなシリアルベースのModbus RTUデバイスから、コントロールセンター内のイーサネットベースのSCADAシステムに至る様々な通信を接続します。企業のIT担当者が脆弱性スキャンを実行する場合、数千台のMGate MB3000プロトコルゲートウェイをスキャンし、脆弱性が発見されたら迅速に対処する必要があります。

Moxaのプロトコルゲートウェイは、脆弱性スキャンを定期的に実行することで、IT担当者の作業を軽減するとともに、必要に応じてセキュリティパッチやファームウェアを更新することで、潜在的な脅威を軽減します。さらに、MoxaのMGate MB3000プロトコルゲートウェイは、GUIとCLIの両形式で容易に使える構成ツールを搭載しているため、OTとITの両ユーザーが多数のファームウェア更新を容易に処理できます。お客様は、MoxaのMGate MB3000プロトコルゲートウェイを使用することで、シリアルデバイスの電力使用量を監視しつつ、セキュリティ上の懸念や日常の運用の負担を軽減することができます。

Moxaは、シリアル接続ソリューションの開発分野で35年以上の経験をもち、さまざまな産業用アプリケーションにおける将来の需要を満たすセキュアなシリアルツーイーサネットソリューション提供に尽力しています。セキュアなシリアルツーイーサネットソリューションをお探しの方は、Moxaのセレクションテーブルをご活用ください。Moxaのシリアル通信関連の取り組みに関する詳細はマイクロサイトをご確認ください。

参考:

1https://www.bloomberg.com/news/articles/2021-06-04/hackers-breached-colonial-pipeline-using-compromised-password

2https://www.securityweek.com/ransomware-attack-uk-rail-system-spray-and-pray-or-targeted