OT/ITコンバージェンスのトレンドが高まる中で、多くの産業組織がネットワークセキュリティの強化やサイバーセキュリティ対策に取り組み、自社のオペレーションを保護しています。クリティカルなインフラや生産施設がサイバー攻撃の標的となる可能性が高まっていることが主な理由の1つです。企業がサイバー攻撃により生産ラインを数日間停止するというニュースが頻繁に報道されていることから、この懸念に十分な根拠があることが分かります。企業は、サイバー攻撃により金銭的損失を被るだけでなく、ニュースで取り上げられれば、企業の評判を失います。ランサムウェア攻撃の標的となる企業はますます増加しており、すでに予防措置を講じている業界最大手の企業でさえ、標的に含まれていると言ってもよいでしょう。これらのサイバー攻撃の事例から、相互接続された世界はリスクが高く、サイバー攻撃と無縁でいられる組織はないということがわかります。

CISOやCSOが、OT環境において産業オペレーションを混乱に陥れることなくサイバーセキュリティ対策を効果的に実装する方法 について必死に学ぼうとしていることは、驚くべきことではありません。この分野は複雑であり、意思決定の前に慎重な検討を必要とするアプローチやアーキテクチャが数多くあります。本稿では、今日、採用されている最も一般的な2つのセキュリティアーキテクチャについてご説明します。併せて、産業組織がそれらのアーキテクチャを独自のOT環境で導入する際に役立つヒントも紹介します。

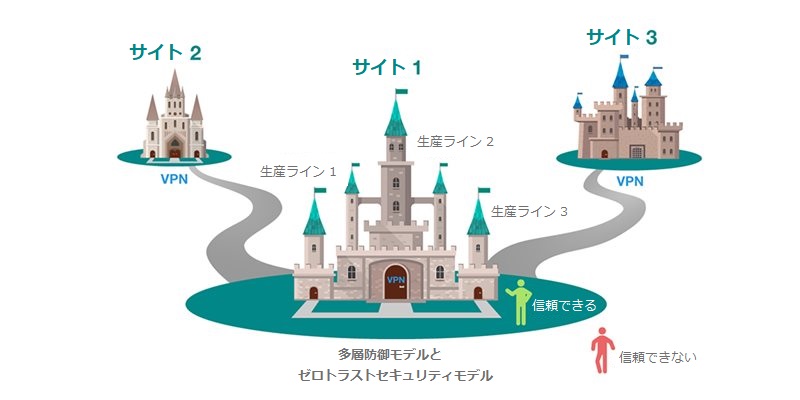

多層防御とゼロトラストアプローチ

『NIST Special Publication 800-207』に記載があるように、ゼロトラストアーキテクチャでまず焦点となるのは、ネットワーク上で作業する各ユーザーに、最小限のアクセス権限のみを付与することです。これにより、正当な理由でネットワークにアクセスするユーザーに対して、アクセスする必要のないネットワークへの無制限のアクセス権を不必要に与える状況を防ぐことができ、サイバーセキュリティ侵害の発生リスクを低減します。

次に、多層防御アプローチについてご説明します。多層防御アプローチでは、産業オペレーションのネットワークセキュリティを強化するために複数のセキュリティ保護層を設置します。1つめの保護層が役割を果たせなかった場合に、ゾーンとコンジットを保護する2度目のチャンスを得ることが目的です。このアプローチの手順は、必要な保護レベルに基づきエリア区分することから始める必要があるとIEC 62443サイバーセキュリティ企画に記載されています。各区画はゾーンと呼ばれ、単一の区画内のすべての通信デバイスは同等のセキュリティレベルを共有します。つまり、同区画内のすべての通信デバイスが同レベルで保護されます。セキュリティをより強固にしたい場合は、ゾーンを追加のセキュリティ対策を施した異なるゾーン内に配置することも可能です。

ここまでで説明したきた2つのアプローチを組み合わせることで、十分にセキュアな産業オペレーションを構築することができます。先ず基盤となるのは多層防御です。そこに、ゼロトラストのメカニズムを組み込むことで、特定のネットワーク領域にアクセスする必要のあるユーザーのみにアクセスを制限し、さらに保護を強化します。この2つのアプローチを検討した結果として言えるのは、サイバーセキュリティに万能薬はなく、ネットワークのセキュリティを確立するには複数の角度から対策を検討する必要があるということです。

ゼロトラストと多層防御を採用したネットワークの例

サイバーセキュリティ意識の向上

ゼロトラストと多層防御を採用したネットワークの実装について、いくつかの例を紹介してきましたが、これらのアプローチに加えて、各部門でサイバーセキュリティ意識を高め、チームメンバー全員がサイバーセキュリティに関して同様のマインドセットを共有することも非常に重要です。技術的なセキュリティ要件に準拠する利点を従業員が理解する必要があります。それにより、従業員がガイドラインを順守する可能性が高まります。

以下が具体的な要件です。

- 協調的なセキュリティ対応とネットワークの監視、管理

- あらゆるデバイスとネットワークが侵害されるという想定をもつ

- 強固な復旧・対応プロセスの確保

ユーザーとネットワークデバイスに強力な認証を導入

ユーザーの資格情報が侵害されることは、産業ネットワークで散見される不幸なシナリオの1つです。ゼロトラストの原則を採用していないネットワークにおいて、悪意のある攻撃者はユーザーの資格情報を入手するだけで、ネットワークにアクセスが可能となる場合があります。しかし、ゼロトラストアーキテクチャを採用したネットワークであれば、悪意のある攻撃者は、デバイスのアクセス制御に加え、ユーザー認証と認可が必要となります。これに加え、ネットワークを細かくコントロールするためにトラストリストの活用を推奨します。

トラストリスト、レート制御、ログイン失敗時の自動ログアウトを活用することで、ネットワークデバイスはセキュアブート機能を備えた信頼できるデバイスからのアクセスのみを許可し、ブルートフォース攻撃のような過度のアクセス試行を防ぐことができます。

デバイスにログオンする際に、ユーザーの資格情報を確認することで、ネットワークデバイスはすべてのユーザーアクセス試行をログ記録し、ユーザーのロールに基づいた最小レベルの権限を提供します。

トラストリストは、ネットワークトラフィックを制御することでセキュリティを強化する一つの手段です。一般的な慣行として、IPアドレスとサービスポートの信頼できるリストを作成し、ディープパケットインスペクション技術を活用して、読み取り権限や書き込み権限などの機能によりネットワークを細かく制御します。

ネットワークセグメンテーションを活用して多層防御セキュリティを実現

リモート接続は産業用制御システムに欠かせない要素であり、効果的に管理する必要があります。外部に加え、内部の脅威もネットワークにリスクをもたらします。そのため、両シナリオからのリスクも最小限に抑えるための措置を講じる必要があります。適切なネットワークセグメンテーションを実施することで、悪意のある攻撃者がリモート接続を侵害した際、ネットワーク全体へのアクセスを防ぐことができます。また、システムに内部脅威となる関係者が存在する場合には、その人物がネットワーク全体へのアクセス権を取得することを阻止することができます。

セグメント化されたネットワークは、悪意のある攻撃者がネットワークを横方向に移動することを防ぎます。多くの場合、組織はITとOTネットワークの間にファイアウォールを設置することで、上位レベルのネットワークセグメンテーションを構築します。しかし、悪意のある攻撃者によりユーザーの資格情報が侵害されると、ネットワークが適切にセグメント化されていない場合、その人物がOTネットワーク内のデバイスやネットワークにアクセスできる可能性が高くなります。ネットワークセグメンテーションを実現するアプローチはいくつかあり、ファイアウォール設置は一つの手段です。ファイアウォールを設置するメリットの1つは、管理者がネットワーク内にゾーンを確立し、許可されたトラフィックのみがゾーン間を行き来できるようにすることです。さらに、特定のIPアドレスや使用中のポートのみを許可するといったセキュリティポリシーやルールを採用することで、ネットワークをより小さく管理しやすいセクションにセグメント化し、必要なトラフィックのみをネットワーク上で許可することができます。

産業用制御システムは、多くのクリティカルな資産を含み、モーションコントローラはその中の一つです。このようなクリティカルな資産が侵害されると、生産停止や人々の安全を危険にさらす事態が発生する可能性があります。そのため、資産所有者は産業用侵入防止システムを採用し、特定のゾーン内でサイバー攻撃を封じ込め、クリティカルな資産を保護する必要があります。

さらに、ネットワーク上のユーザーやデバイスによる異常なアクティビティを継続的に監視することで、攻撃の拡大を抑えつつ、担当者がネットワークをより迅速に復旧することができます。

Moxaのネットワークセキュリティおよびサイバーセキュリティソリューションでサイバーセキュリティの荒波を乗り越える

産業用ネットワーキング分野を35年間にわたり牽引してきたMoxaは、OT環境のサイバー脅威を事前に特定し軽減する、安全性と信頼性の高いネットワークソリューションの開発にコミットしています。このコミットメントを実現するために、Moxaはセキュアバイデザインの慣行を厳守しながら、IEC 62443-4-2サイバーセキュリティ規格に基づくセキュリティ機能を備えたネットワークデバイスを開発しています。これらの実用的なセキュリティ機能は、組織のゼロトラストネットワーク実現に貢献します。さらにMoxaは、分散型OT侵入防止システム機能や、OTディープパケットインスペクション機能を搭載した産業用セキュアルータなどを活用して、産業用ネットワークの多層防御を実現します。

Moxaのネットワークセキュリティおよびサイバーセキュリティソリューションに関する詳細はMoxaのマイクロサイトをご確認ください。