世界的なサプライチェーンの混乱が続く中、産業組織は競争優位性を維持するために業務の安定化を図る方法を模索しています。強靭な産業オペレーションを実現する最も効果的な方法の一つは、新技術を積極的に導入することです。データを収集、伝送し、最終的に有意義な洞察に落とし込むために、組織はデジタル化の加速を目的として革新的なネットワーク技術を導入しています。しかしながら、接続された機器は事業者に新たなサイバーセキュリティリスクをもたらすため、これらのリスクを軽減するためにコンポーネントレベルでのセキュリティ機能が必要です。IDCのWorldwide IT/OT Convergence 2022 Predictions*によると、2025年までにG2000製造業者の30%が信頼性向上のために製品に接続技術を組み込む見込みです。これにより得られる運用上の洞察は稼働時間の増加をもたらし、最適化された保守サプライチェーンを支援します。

この傾向により、新技術が製品に頻繁に組み込まれ、より多くの資産が接続される中で、ネットワーキングコンポーネントの役割がますます重要になっています。したがって、コンポーネントはこれらの新たな要件を満たすように開発されなければなりません。その結果、個別製造企業は接続性の信頼性と安全性を確保する責任を負っています。より多くのデバイスを接続することで提供可能なサービスを活用したい産業組織は、デバイスを安全に接続し、規制および標準に準拠することで、データのアクセス性、完全性、およびセキュリティを確保しなければなりません。

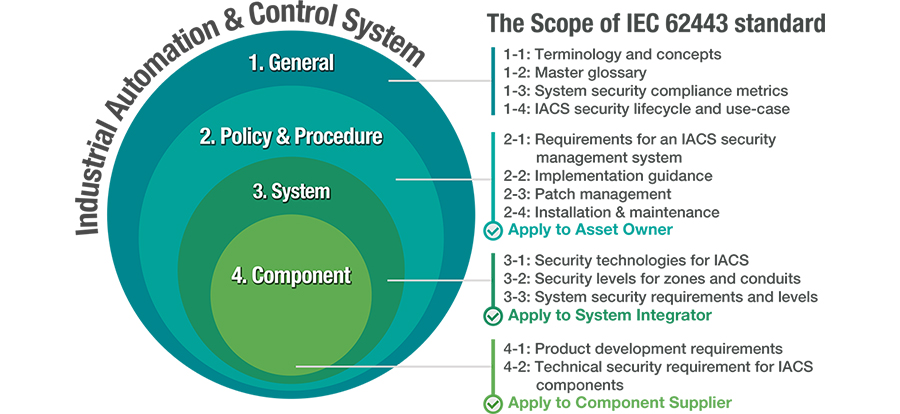

IEC 62443規格の概要

産業制御システムのセキュリティフレームワークを示す多くの規格があります。産業組織で最も普及し、頻繁に採用されている規格の一つがIEC 62443規格です。IEC 62443規格は、ネットワークの異なる部分に対して電子的に安全な産業オートメーションおよび制御システム(IACS)を実装するための手順を定義するガイドラインを含んでいます。さらに、この規格はオートメーション制御を実施する者やネットワーク上の異なる責任を担う者に対するガイドラインも含んでいます。近年、システムインテグレーター(SI)は、コンポーネントサプライヤーに対し、IEC 62443規格の該当サブセクションへの準拠を求めることが増えています。以下の図は、ネットワークの各段階における安全な運用を確保するための範囲および役割・責任の概要を示しています。

ネットワークセキュリティ強化のための規格採用

定義されたポリシーとセキュリティ管理

業組織は、リスク評価に基づきセキュリティプロファイルおよびセキュリティ管理システムを構築すべきです。「評価は依存関係を特定し、これらのプロセスの運用および安全に対する重要なリスクを判断し、それらのリスクに対する対応策を明確にできなければならない」と、フェリペ・サビノ・コスタはホワイトペーパー『A Practical Approach to Adopting the IEC 62443 Standards(IEC 62443規格の採用に向けた実践的なアプローチ)』で述べています。ポリシーおよびセキュリティ管理システムを確認した後、資産所有者が最新のセキュリティ状況を把握できるよう、可視化ソフトウェアの導入が不可欠です。

産業オートメーションおよび制御ネットワークにおける多層防御型サイバーセキュリティ

多層防御のフレームワークは、システムをゾーンおよび導管に分割することを提案しており、これにより企業が許容可能なレベルまでリスクを軽減できます。各ゾーンおよび導管には、その重要性に応じてセキュリティレベルが割り当てられ、ネットワーク運用者はこれを遵守しなければなりません。多層防御(Defense-in-Depth)アプローチは、産業用セキュアルーター、VPN、および産業オートメーション向けに特化したリモートアクセスソリューションを用いた物理的または論理的分離によって実現可能です。さらに、ACL(アクセスコントロールリスト)などのネットワーク機能は、ネットワークをセグメント化し、特定のセキュリティレベルを達成するのに役立ちます。資産所有者やシステムインテグレーターがリスク軽減を望む場合、産業用侵入検知・防止システム(IDS/IPS)も有効であり、特に重要インフラを悪意ある攻撃から保護するために適しています。

組み込みセキュリティ機能を備えた堅牢化デバイス

ネットワークデバイスに組み込まれたセキュリティ機能は、多層防御フレームワークおよびセキュリティ管理システムと連動しています。組み込みセキュリティを特徴とする構成要素は、資産所有者およびシステムインテグレーターがシステムの望ましいセキュリティレベルを確保するうえで非常に有用です。本稿後半では、IEC 62443-4-2規格に関する要件をまとめて解説します。

IEC 62443-4-2 自動化産業向け要件

IEC 62443規格には、異なる責任を持つ関係者に対応した複数のサブセクションが含まれています。SIがコンポーネントサプライヤー向けのガイドラインを示すIEC 62443-4-2サブセクションの準拠をますます要求しているため、このサブセクションの重要性は一層高まっています。コンポーネント要件は、アカウント、識別子および認証情報管理、パスワード認証、公開鍵認証、使用制御、データの完全性および機密性、ならびにリソースの可用性を確保するためのバックアップを含む基礎的要件から導出されています。

コンポーネントサプライヤーがIEC 62443-4-2のサブセクションで定められたガイドラインに従うことで、ネットワーク運用者はサイバー攻撃からネットワークを保護する最善の機会を得ることができます。コンポーネントサプライヤーは、産業用IoTネットワークへの展開に適したデバイスとするために特定の機能や能力をデバイスに追加する必要がありますが、これらの機能をネットワーク全体で活用する責任はネットワーク運用者にあります。さらに、ネットワークへのアクセス権を付与されたすべての者が、IEC 62443-4-2のサブセクションに記載された最良の手順およびガイドラインを熟知していることを確実にしなければなりません。

IEC 62443-4-2のサブセクションに定められたすべてのガイドラインを遵守することは、通常、ネットワークセキュリティの強化に大きく寄与する複数の良好な成果をもたらします。しかし、ガイドラインに従わない場合、ネットワークの安全性が低下し、悪意ある攻撃者からの脅威に対して脆弱になるという負の結果を招く可能性があります。

Moxaのソリューション

コンポーネントレベルのセキュリティ強化のために、MoxaはIEC 62443-4-1のソフトウェア開発ライフサイクルガイドラインに従って開発された、世界初のIEC 62443-4-2認証イーサネットスイッチの一つであるEDS-4000/G4000シリーズを発売しました。Moxaは、産業用ネットワーキング機器の豊富な製品ポートフォリオを有しており、お客様がネットワークセキュリティを強化するために最適な機器を導入できるよう支援します。詳細については、マイクロサイトwww.moxa.com/Securityをご覧ください。

* IDC FutureScape: Worldwide IT/OT Convergence 2022 Predictions, Doc #US47131521, October 2021.