紹介

- 米国にあるデータセンターサービスプロバイダーは、データセンターが頻繁に攻撃され、過去5年間にデータ損失と多額のペナルティを被ったため、サイバーセキュリティの強化を検討していました。

- サーバールームが攻撃されるだけでなく、サーバールームに供給する電源の通信インターフェースもサイバー攻撃を受けやすいと指摘されたため、今や企業レベルでの取り組みになりました。

システム要求

- セキュリティリスクをより効率的に管理するために、企業は毎月脆弱性スキャンを実施し、起こりうる攻撃を未然に防ぐとともに、脆弱性が発見された場合は直ちに対処するよう機器メーカーに働きかける必要があります。

- IT部門が直面する問題は、サイバー脅威だけではありません。データセンター内のスイッチギア、PDU、UPSなどのOT機器も、遮断器、リレー、メーターなどがすべて通信インターフェースを備えているため、保護する必要があります。これらの機器は何千台にも及ぶ可能性があり、監視やファームウェアの更新は困難なものになります。

Moxaソリューション

ハッキングされ金銭的損失を被る可能性を減らすために、ネットワークノードにはセキュリティ機能を組み込み、デバイスのセキュリティを強化する必要があります。

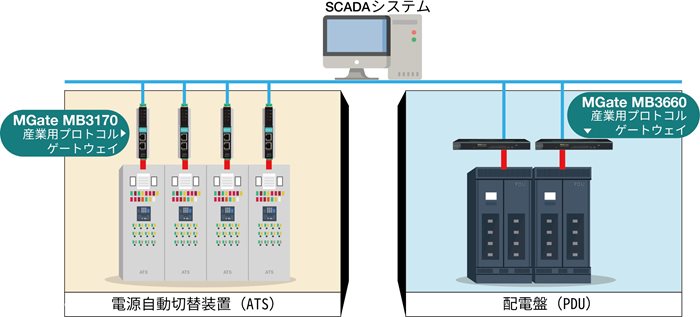

- MoxaのMGate MB3170およびMB3660プロトコルゲートウェイは、IEC 62443規格に基づいて設計されており、デバイス内にサイバーセキュリティが組み込まれます。

- サイバー攻撃を受ける可能性のある重要なアプリケーションについては、最新のパッチをユーザーが取得できるよう、頻繁に脆弱性スキャンを実施しています。

- MoxaのMXconfigは、使いやすいGUIを持ち、コンフィギュレーションを簡単に実行できるCLIツールである当社のMCCにより、OTおよびITユーザが簡単に大規模なファームウェア更新を行うことを可能にします。

お客様の産業用アプリケーションを保護する方法については、当社のケーススタディをダウンロードしてください。